Hogyan védekezzünk rootkit-ek ellen?

Készítette: Rambo

2007. november 15. 19:01:00 - 7326 megtekintés

2007. november 15. 19:01:00 - 7326 megtekintés

- A rootkiteket eredetileg a Unix/Linux operációs rendszerekre készítették, és ottani céljuk a legmagasabb - az úgynevezett root, vagyis a rendszergazda-szintű - jogosultság megszerzése volt, ezzel ugyanis át lehet venni az adott számítógép feletti irányítást.

-

Amire szükségünk lesz

Számítógép -

A folyamat lényege

A Windowst futtató gépek esetén más a helyzet: itt elsősorban programok, futó folyamatok álcázása, biztonsági alkalmazások elöli elrejtése a cél.

A rootkit beépül a Windows operációs rendszer API (Application Program Interface) rétegébe - magyarul abba függvénykészletébe, melyet a gépre telepített programok rendre meghívnak - és azt magára irányítva ellenőrzi, átalakítja annak eredeti működését. Ha például egy olyan könyvtár listázására adunk utasítást, amelyben a rosszindulatú kódot tartalmazó program található, akkor ennek neve a manipuláció révén hiányozni fog a listából. Minden parancsforgalom az ellenőrzése alá kerül és eltéríti a felhasználói függvényeket. Ha a rootkitet távolról vezérlő hacker úgy kívánja, bármilyen más állományt is elrejthet ily módon a gépünkön, többek között távolról feltölhet rá illegális anyagokat is. -

Nézzük meg a gyakorlatban

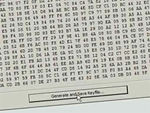

Lássunk egy gyakorlati példát! Feltelepítjük az ismert Hacker Defender rootkitet - hogy ezt egyáltalán megtehessük, ki kellett kapcsolni a víruskeresőt. A rootkit konfigurációs állományban beállítjuk, hogy tűnjön el minden "hxdef" karaktersorozattal kezdődő állomány, illetve mappa. Elindítjuk a rootkitet, paraméterként pedig megadjuk az előbbi konfigurációs állományt. Ha most kilistázzuk a könyvtárunkat, láthatjuk, hogy a "hxdef" kezdetű állományok már nem látszanak. -

A helyzet fokozódik

Bár a rootkitek csak néhány éve kerültek az érdeklődés középpontjába, valószínűleg már korábban is használatban voltak, csak nem mindig vettük észre őket. Nehezíti a küzdelmet, hogy a rootkitek több fajtája nyílt forráskódú, azaz mindenki számára hozzáférhető, emiatt bárki kisebb módosításokkal új kártevőt hozhat létre. Egy ilyen fejlett vírus a fertőzés után képes eltüntetni magát az operációs rendszer elől, miközben a háttérben tovább végzi kártékony tevékenységét. -

Védekezzünk okosan

A rootkitek elleni védekezés legfontosabb követelménye, hogy a fertőzést lehetőleg még annak aktivizálódása előtt - ismerjük fel. A speciális, önálló programként létező rootkit felismerő programok – például a Rootkit Revealer - képesek a különféle rendszer eltérítéseket (úgynevezett hookokat) észlelni. Léteznek már olyan vírusirtók is, amelyek heurisztikus technológiájuknak köszönhetően a rootkiteket már proaktívan is felismerik, megakadályozva azok aktiválódását, és képesek kikerülni a rootkit által meghamisított függvényhivatkozásokat, ezáltal a programok tényleges állapotát látják. -

Nem kell mindjárt megijedni

A rootkiteket többször is felhasználták már a digitális jogkezelésben, másolásvédelemként. A leghíresebb eset a SONY BMG volt, ahol audió CD lemezekre került titokban olyan rootkit, amely illegálisan jelentette a felhasználók szokásait.

Önmagában a rootkit technológia nem jelent veszélyt. A nagy gondot az jelenti, ha ezt a technikát különböző számítógépes kártevők: vírusok, férgek, kémprogramok elrejtésére használják. Sajnos úgy tűnik, az utóbbi időben pontosan ez történik. -

Címkék:

rootkit vírusveszély sebezhetőség betörés

02:07

Hogyan védhetjük meg adatainkat a TrueCrypt programmal? 6/6: A kulcsfájl védelme

ZeroCool.hu

05:39

Hogyan védhetjük meg adatainkat a TrueCrypt programmal? 5/6: Rejtett partíció

ZeroCool.hu

03:08

Hogyan védhetjük meg adatainkat a TrueCrypt programmal? 4/6: Felhasználás

ZeroCool.hu

06:03

Hogyan védhetjük meg adatainkat a TrueCrypt programmal? 3/6: Új terület létrehozása

ZeroCool.hu

02:11

Hogyan védhetjük meg adatainkat a TrueCrypt programmal? 2/6: Kulcsfájl létrehozása

ZeroCool.hu

03:35

Hogyan védhetjük meg adatainkat a TrueCrypt programmal? 1/6: Telepítés

ZeroCool.hu

Syrius - 16 éve, 10 hónapja

A hackereknek mi érdekük, abban hogy törvénytelen anyagokat töltsenek fel egy idegen gépre.

és ha nem idegen gépre hanem mondjuk a sajátjukra pl náza gépéről akkor mi van?